Cybersecurity: una nuova sfida per l’industria manufatturiera europea

L'Europa sta delineando un quadro normativo che avrà un impatto decisivo su settori strategici come i beni strumentali

Stefano Lugli e Stefano Nicolussi (Servizio Tecnico UCIMA)

Il settore manifatturiero europeo sta vivendo una trasformazione profonda, non solo per l'introduzione di tecnologie innovative, ma anche per l'adozione di nuovi regolamenti che influenzeranno la sicurezza e l'efficienza dei prodotti e delle reti aziendali stesse.

Con l'introduzione della Direttiva NIS2, del Cyber Resilience Act, dell'AI Act, del Data Act e del nuovo Regolamento Macchine, l'Europa sta delineando un quadro normativo che avrà un impatto decisivo su settori strategici come i Beni Strumentali. Tali strumenti legislativi avranno, nel breve e medio termine, un impatto su sicurezza, competitività e innovazione per le aziende dei Beni Strumentali, sia in termini di prodotto sia in termini organizzativi.

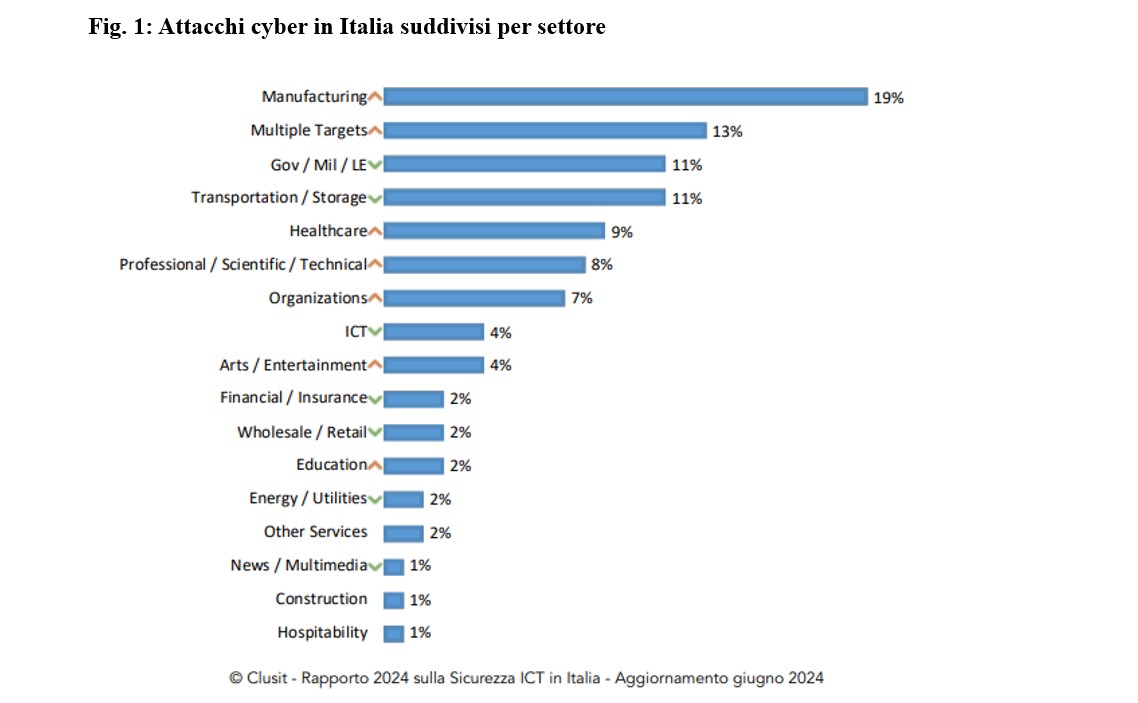

Secondo l’indagine Clusit 2024 sugli attacchi cyber, il settore manufacturing in Italia è di gran lunga quello più colpito.

Come evidenziato dal rapporto, trattasi di una significativa differenza rispetto a quella del campione a livello mondiale in cui il settore manifatturiero raccoglie “solo” il 5% degli incidenti (occupando la settima posizione), mentre oltre un quarto (28%) del totale degli eventi cyber rivolti al manufacturing a livello mondiale riguarda realtà manifatturiere italiane.

Sempre più, quindi, le imprese italiane ed europee sono esposte a nuove vulnerabilità e rischi come:

- perdita di dati sensibili,

- furti di proprietà intellettuale, segreti industriali, dati di produzione, ecc

- svariate tipologie di frodi e interruzioni dell'attività,

che possono avere impatti disastrosi non solo sul piano economico e legale, ma anche in termini reputazionali.

Le stesse preoccupazioni sono presenti oltreoceano, tant’è che l’introduzione del National Electrical Code ed. 2023 americano prevede già da due anni cautele e adempimenti specifici nell’ambito dei beni strumentali a fini di tutela degli aspetti legati alla cybersecurity. Se si vanno poi a interpellare i capitolati tecnici più recenti che la clientela propone ai fornitori di tecnologia, sempre più il tema cyber è presente, a volte addirittura con la richiesta di specifiche certificazioni.

Va da sé che per aziende esportatrici in tutti i Paesi del mondo, la tematica della cybersicurezza dei prodotti e delle reti ci accompagnerà per tanto tempo e diventerà sempre più fattore strategico di competitività.

Va peraltro evidenziato che la cybersecurity è una delle tecnologie abilitanti di Industria 4.0. Con l’aumento della connettività e lo scambio di dati, la necessità di proteggere i sistemi industriali critici e le linee di produzione dai cyber attacchi è decisamente aumentata.

In questo articolo sarà analizzato il tema “lato reti aziendali” attraverso la disamina della nuova Direttiva NIS 2 che sta entrando in applicazione in tutta Europa proprio in questi giorni.

La NIS 2 nel dettaglio e i soggetti coinvolti nel comparto packaging

L’obiettivo della Direttiva NIS 2 è quello di rafforzare la sicurezza informatica nell'Unione Europea, garantendo un elevato livello di cyber-sicurezza e di cyber-resilienza attraverso la promozione di una cultura della sicurezza cibernetica nelle aziende e nei soggetti ritenuti strategici. Tutto questo tramite il rafforzamento della protezione delle reti e delle infrastrutture digitali, ovvero l’insieme di tecnologie, applicazioni, dati e processi adottati da aziende, enti pubblici e operatori di servizi essenziali.

La Direttiva NIS2 si applica obbligatoriamente alle organizzazioni europee, pubbliche e private, operative in 11 settori definiti “essenziali” e in altri 7 definiti “importanti” di cui agli Allegati alla Direttiva NIS 2 (Direttiva 2022/2555).

I costruttori di macchine e impianti, purché di medie o grandi dimensioni (ai sensi della definizione comunitaria in termini di numero di dipendenti e di fatturato), rientrano tra i soggetti classificati come importanti, in quanto sono stati appunto definiti a livello UE come settore strategico per il quale “non ci possiamo permettere” facili attacchi in ambito security.

Analogamente ai sensi della NIS 2 sono considerati soggetti essenziali o importanti anche le aziende di tutti i principali settori clienti di tecnologie per il packaging (ad esempio l’industria chimica, alimentare e farmaceutica), con le conseguenze “aggiuntive” esplicitate in seguito nel contesto delle misure di sicurezza da adottare nei confronti della catena di approvvigionamento.

Le imprese fornitrici di tecnologia per il packaging sono quindi costrette a soddisfare requisiti decisamente severi, adottare misure di analisi dei rischi e di vigilanza particolarmente rigide, e a sottostare a precisi obblighi di comunicazione in caso di incidente cyber. In altre parole, la direttiva obbliga anche le aziende produttrici di tecnologia per il packaging di medie/grandi dimensioni a implementare strategie di gestione dei rischi e a garantire la sicurezza dei sistemi industriali, ivi comprese le catene di fornitura.

Applicazione in Italia e in Europa della NIS 2

Il D. Lgs. 138/2024, con il quale è stata recepita in Italia la Direttiva NIS 2, è in vigore dal 18 ottobre 2024, del tutto in linea quindi con le tempistiche richieste dalla Direttiva europea. Alcuni Paesi, invece, sono in ritardo rispetto al recepimento.

Il primo passaggio fondamentale, che in Italia si è concluso lo scorso 28 febbraio, è stato quello della registrazione obbligatoria quale soggetto “obbligato NIS 2” sul portale dell’Ente di controllo nazionale (per l’Italia l’Agenzia per la Cybersicurezza Nazionale – ACN).

Una volta avuta conferma dell’iscrizione, i vari adempimenti dovranno essere assolti con una tempistica definita.

A partire da gennaio 2026 i soggetti essenziali e i soggetti importanti devono notificare, senza ingiustificato ritardo, ad ACN ogni incidente che abbia un impatto significativo sulla fornitura dei loro servizi: entro 24 ore va inviata una pre-notifica, entro 72 ore la notifica di incidente vera e propria che, tra l’altro, deve indicare se l'incidente significativo possa ritenersi il risultato di atti illegittimi o malevoli o possa avere un impatto transfrontaliero.

Non mancano poi gli obblighi di comunicazione “a valle”. Infatti, i soggetti essenziali e i soggetti importanti, se ritenuto opportuno e qualora possibile, sentita l’ACN, devono comunicare, (senza ingiustificato ritardo) ai destinatari dei loro servizi che sono potenzialmente interessati da una minaccia informatica significativa, misure o azioni correttive o di mitigazione che tali destinatari possono adottare in risposta a tale minaccia.

Inoltre, sentita l’ACN, se ritenuto opportuno, i soggetti essenziali e i soggetti importanti comunicano ai medesimi destinatari anche la natura di tale minaccia informatica significativa.

Quindi, laddove la minaccia possa estendersi - ad esempio tramite il macchinario installato - alle aziende clienti, le imprese fornitrici dovranno attentamente valutare anche le modalità di diffusione della minaccia relativa ai propri clienti.

Per adempiere a tutto questo sarà di fatto necessario adottare quanto segue:

• Piano di risposta agli incidenti: sviluppare e mantenere un piano che descriva le fasi di rilevamento, contenimento, eradicazione e recupero.

• Registro degli incidenti: documentare e analizzare ogni incidente per comprenderne la causa e prevenire futuri eventi simili.

• Team di gestione incidenti: formare e addestrare un team dedicato che possa rispondere prontamente agli incidenti.

Ma l’aspetto più importante (e delicato) sarà quello di avere adottato, a partire da settembre 2026, tutte le misure tecniche indicate all’art. 24 del D. Lgs 138/2024 in materia di gestione del rischio per la sicurezza informatica. Trattasi di un decalogo di azioni e attività (vedi Fig. 2) che consiste in misure tecniche, operative e organizzative adeguate e proporzionate, per prevenire o ridurre al minimo l'impatto degli incidenti per i destinatari dei servizi e per altri servizi. Le misure individuate devono essere basate su un approccio multirischio, volto a proteggere i sistemi informativi e di rete, nonché il loro ambiente fisico, da incidenti, e comprendono diversi elementi, a partire da politiche di analisi dei rischi e di sicurezza dei sistemi informativi e di rete. Anche in questo caso tutto parte e tutto si baserà su un’opportuna, onesta e professionale procedura preventiva di analisi dei rischi.

Importante evidenziare l’aspetto legato alla sicurezza della catena di approvvigionamento, ivi compresi gli aspetti relativi alla sicurezza riguardanti i rapporti tra ciascun soggetto e i suoi diretti fornitori o fornitori di servizi, su cui la legge si esprime così: “Nel valutare quali misure siano adeguate, i soggetti tengono conto delle vulnerabilità specifiche per ogni diretto fornitore e fornitore di servizi e della qualità complessiva dei prodotti e delle pratiche di sicurezza informatica dei propri fornitori e fornitori di servizi, comprese le loro procedure di sviluppo sicuro”.

Da un lato quindi le aziende fornitrici di tecnologia dovranno analizzare tutta la catena di fornitura, comprese le imprese di piccole dimensioni che a questo punto dovranno attuare, su base contrattuale, le misure tecniche NIS 2 che gli imporrà il soggetto NIS 2; in altre parole, le misure che il soggetto NIS 2 ha deciso nei confronti dei fornitori sulla base dell’analisi dei rischi precedentemente illustrata.

Dall’altro analoghe azioni saranno svolte dalle aziende clienti NIS 2 dei settori alimentare, farmaceutico, ecc. ubicate in tutta Europa in quanto i fabbricanti di macchine forniscono servizi e prodotti potenzialmente soggetti ad attacchi e che richiedono quindi di porre in essere pratiche di sicurezza informatica.

È lecito quindi aspettarsi:

• Adozione di strumenti di valutazione dei fornitori: stabilire criteri di sicurezza da applicare nella selezione e valutazione dei fornitori.

• Clausole contrattuali: inserire nei contratti i requisiti di sicurezza e responsabilità di reporting in caso di incidente.

• Monitoraggio continuo: Verifica periodica affinchè i fornitori rispettino i requisiti di sicurezza concordati.

Le sanzioni in caso di inottemperanza

Per quanto lo scopo sia condivisibile (incentivare la prevenzione e garantire che le aziende adottino misure adeguate alla sicurezza informatica), l’apparato sanzionatorio previsto a supporto degli adempimenti è oltremodo severo e penalizzante.

Infatti, per i soggetti importanti (quali i produttori di macchine) la violazione degli obblighi è punita, nei casi più gravi, con sanzioni amministrative pecuniarie fino a un massimo di euro 7.000.000,00 o dell'1,4% del totale del fatturato annuo su scala mondiale.

Nel caso dei soggetti essenziali (es. aziende del settore farmaceutico) le sanzioni sono ancora più rilevanti.

Da notare che i destinatari delle sanzioni non sono soltanto “il datore di lavoro”, ma tutto il management aziendale ovvero tutti coloro che, secondo l’art. 23 del D. Lgs. 138/2024:

1. approvano le modalità di implementazione delle misure di gestione dei rischi per la sicurezza informatica adottate;

2. sovrintendono all'implementazione degli obblighi;

3. sono responsabili delle violazioni di cui al presente decreto.

Conclusioni

Tutte le aziende fornitrici di tecnologia per il packaging (ma anche le aziende del settore alimentare, farmaceutico, chimico, ecc.) si devono preparare all’applicazione del provvedimento, o perché veri e propri soggetti NIS 2 (es. produttori di macchine con dimensione aziendale medio/ grande) o perché coinvolti come obblighi della catena di fornitura.

Una volta ultimata la Valutazione di applicazione NIS2 (sono soggetto essenziale o importante o faccio parte della supply chain di uno di questi soggetti?) una road map “minima” per l’applicazione del provvedimento può essere la seguente:

1. Esecuzione di una Gap Analysis iniziale (qual è il livello di rischio nella mia azienda in caso di incidenti cyber? Ci sono delle procedure di prevenzione e di notifica? I miei prodotti sono conformi allo stato dell’arte? Qual è il livello di sicurezza dei miei fornitori?);

2. Preparazione degli organi di amministrazione e direttivi (formazione, ecc.) e definizione di un modello organizzativo interno di gestione;

3. Predisposizione di misure di sicurezza adeguate (firewall avanzati, sistemi di rilevamento delle intrusioni, crittografia dei dati e backup regolari, ecc.

4. Misure tecniche relative alla catena di approvvigionamento (sistemi di tracciabilità dei flussi informativi, adozione di modelli contrattuali, ecc.)

5. Adozione di un approccio di sensibilizzazione alla cybersicurezza (formazione del personale, procedure di notifica incidenti, ecc.)